Вторая декада мая 2017 года ознаменовалась глобальным событием в области IT – сотни тысяч компьютеров были заражены новым вирусом, именуемым WannaCrypt.

Вторая декада мая 2017 года ознаменовалась глобальным событием в области IT – сотни тысяч компьютеров были заражены новым вирусом, именуемым WannaCrypt.

Хроника событий

WannaCrypt начал своё распространение с Испании и Великобритании (по разной информации) 12 мая и быстро разошелся по компьютерам всего мира. Атаке подверглись только системы под управлением Windows, преимущественно старых её версий: Windows XP – 8. Жертвами заражения стали организации, в том числе государственные структуры различного уровня, и рядовые пользователи. В первые сутки пострадало порядка 45 тысяч машин в 74 странах континента, за последующие дни число стран, кои подтвердили факт атаки WannaCrypt, возросло до 150, а количество атакованных ПК превысило 200 тысяч.

В Британии пострадали медицинские учреждения, исчезли результаты работ нескольких последних дней, в Германии – серверы крупного ж/д оператора, несколько автомобильных брендов приостановило работу заводов для проверки компьютеров. В США начались перебои в работе службы доставки, в Испании был нанесён ущерб энергетическим, коммуникационным, консалтинговым компаниям и банку, а Россия отметила заражение компьютеров Мегафона, некоторыми нарушениями в работе ж/д транспорта и ГИБДД. Даже представители следственного комитета и МВД заявили, что опасность локализована. Масштаб, действительно, немаленький. Украину событие, что странно, фактически обошло стороной, несмотря на завершившиеся праздники и обилие нелицензионного ПО на компьютерах пользователей, бизнеса и даже госструктур.

Больше всех пострадали Тайвань, Россия и Индия, а Запад начал искать след русских хакеров в этой истории. Эксперт в безопасности Э. Сноуден прокомментировал событие, как кропотливую работу АНБ, на что указывают косвенные улики. Кто-то ищет черты деятельности международных хакерских организаций, но виновник вряд ли будет найден и наказан.

Распространяется зловредная программа, по большому счёту, через электронную почту в виде исполняемого приложения, скрипта – миниатюрной программы с расширением .js или .vbs, или же ссылки на внешний ресурс. Что интересно, выполнен модуль в виде червя, способного заражать иные компьютеры сети, в которой находится машина, уже пострадавшая от его деятельности.

Техническая составляющая

В Windows для файлового обмена по сети используется протокол SMB, созданный IBM еще в 1983 году и давно устаревший, так как предназначен для решения широкого круга задач. Даже после нескольких обновлений, существенно модернизировавших технологию, кто-то отыскал дыру в самой первой версии SMB с открытым портом TCP 445 и воспользовался ней для запуска WannaCrypt. Работает вирус по следующей схеме.

- Проникнув на ПК, запускает процесс распаковки собственного инсталлятора.

- После установки вирус загружает анонимный браузер TOR в фоне.

- Посредством обозревателя устанавливает соединение с собственными серверами.

- Выполняет скрипт, предоставляющий привилегии для шифрования файлов на зараженном ПК.

- Завершает системные процессы, которые не отразятся на работоспособности ОС и шифрует все доступные базы данных.

- Приступает к кодированию информации.

Шифрованию поддаются файлы более 160 распространенных форматов, в число коих не входят файлы 1C.

К заблокированному объекту добавляется расширение wncry, а в каждый затронутый им каталог копируется текстовик с инструкцией по дешифровке и дешифровщик – @WanaDecryptor@.exe.

- Очередным этапом работы WannaCrypt является безвозвратное стирание копий заблокированных объектов (как он поступает в случае, когда для хранения зашифрованных дубликатов на диске недостаточно места, пока не сообщается), дабы избавить юзера возможности восстановить их бесплатно.

Здесь требуются расширенные привилегии со стороны ОС, если служба UAC активирована. В случае отказа вирусу в выполнении действия копии документов останутся, сделав возможным возврат зашифрованной информации совершенно бесплатно.

- Дальше отобразится окошко «WannaCrypt0r 2.0» с оповещением о том, что ваши файлы подверглись шифрованию по сложному алгоритму, и дальнейшая работа при таких условиях невозможна.

Дабы её продолжить, необходимо перевести сумму в биткоинах, эквивалентную $300 или $600, на указанный счёт. Если по истечении трёх суток ключ для дешифрования выкуплен не был, сумма удваивается, а через неделю после инфицирования, информация будет безвозвратно удалена. Сообщение переведено на 3 десятка языков, которые выбираются в выпадающем меню. Изначально послание отображается на используемом в системе по умолчанию языке.

Официально вирус называется Ransom:Win32.WannaCrypt, юзерам известен он под названиями: WCry, WannaCrypt, Wanna Cry. Это вирус-шифровальщик, эксплойт – использующее недочеты и уязвимости в ПО приложение для атаки и заражения компьютеров, и ransomware – вредоносный софт, созданный для вымогания денег.

Виновные

Интересно, что Microsoft выпустили патч для исправления уязвимости MS17-010 за 2 месяца до атак – 14.03.2017 года, и все юзеры, которые активно обновляются или оставляют функцию автоматической загрузки и инсталляции апдейтов включённой, не пострадали. В феврале 2017 появились первые, не столь удачные, версии WannaCry, они и вынудили Майкрософт к решительным действиям.

Также софтверная корпорация выпустила обновление для XP, кою перестали поддерживать ещё в 2014 году, для Server 2003 — 2016, Vista, 7, и «восьмерки». Эти заплатки можно и настоятельно рекомендуется загрузить с официального сайта Майкрософт. По крайней мере, на какое-то время проблема будет решена.

Факт, что пострадали юзеры, не пользующиеся автоматическим обновлением системы вопреки рекомендациям софт-гиганта, наряду с появлением патча, наличие кого не позволяет WannaCrypt действовать, за 2 месяца до массовых заражений, наводит на определенные мысли. Мол, «не хотите обновляться добровольно, мы заставим делать это принудительно». В пользу вывода говорит и устранение уязвимости в Windows 10, известной своим пользовательским соглашением и ограничением свободы действий пользователя.

Эксплоит EternalBlue ранее использовался АНБ, что подтвердили представители международной хакерской группы публикацией инструментов агентства нацбезопасности США, сделав и себя подозреваемыми в осуществлении преступления.

Временное решение проблемы

Специалист в области безопасности известным только ему способом, смог выявить, что вирус обращается по несуществующему и на первый взгляд бессмысленному доменному имени iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. После его создания, зловредная программа временно прекратила путешествие по сети из-за удачного перехода по вышеупомянутому URL. Вскоре процесс запустился опять, после незначительной модификации тела программы ввиду изменения домена, которому ПО отправляет запрос.

Чтобы избежать заражения

Пользователям Windows 10 нынешняя модификация зловредной программы не страшна. В ней закрыта используемая для запуска скриптов уязвимость. Всем остальным рекомендуется придерживаться приведенных ниже рекомендаций.

- Инсталлировать на компьютер антивирусную программу Avast и обновить её. Антивирус находит и блокирует все версии WannaCrypt.

- Закрыть порт 445, если он открыт.

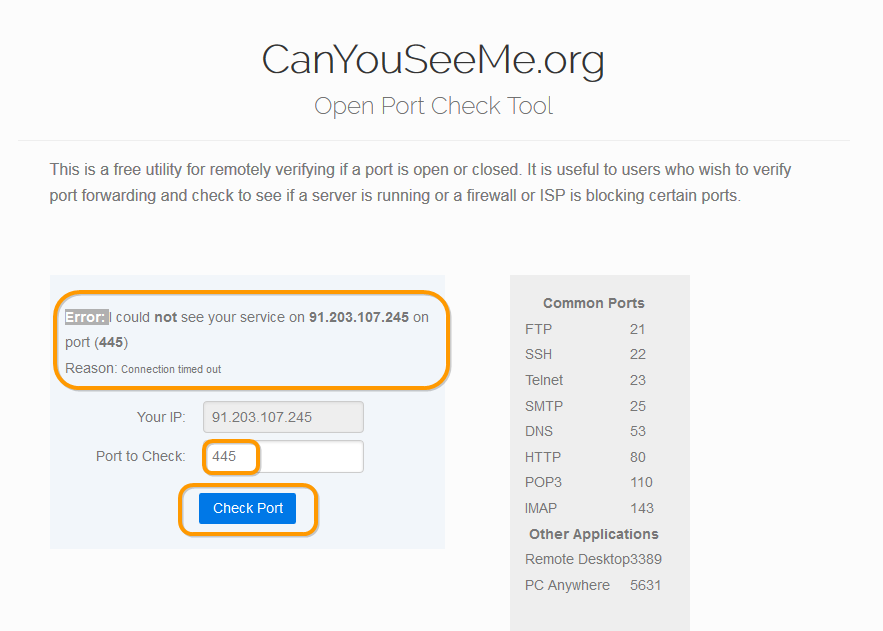

Проверяем, открыт ли данный порт: идем на сайт http://canyouseeme.org/, вводим номер порта в текстовое поле и кликаем «Check port». Проверяем статус: если над формой появилась надпись «Error» со строкой «Connection timed out», всё нормально, угроза не страшна даже при попадании вируса на ПК.

Если порт открыт и не используется, выполняем инструкцию.

Если порт открыт и не используется, выполняем инструкцию.

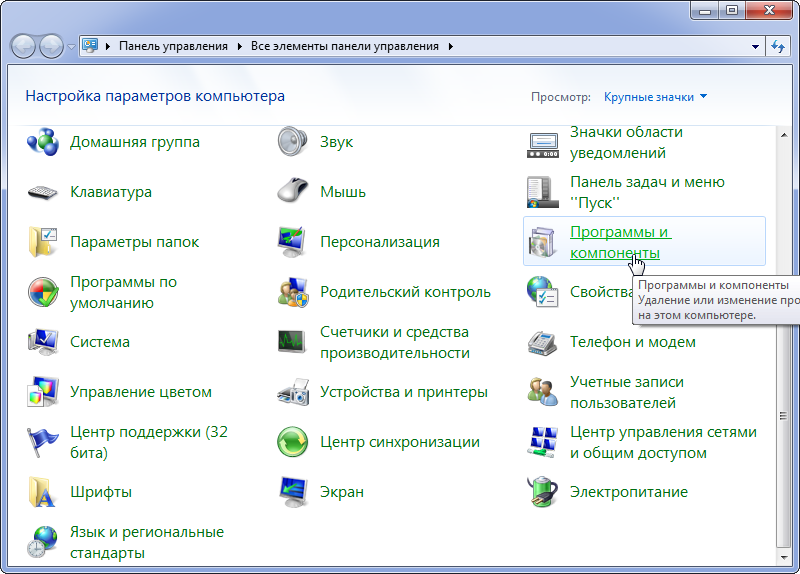

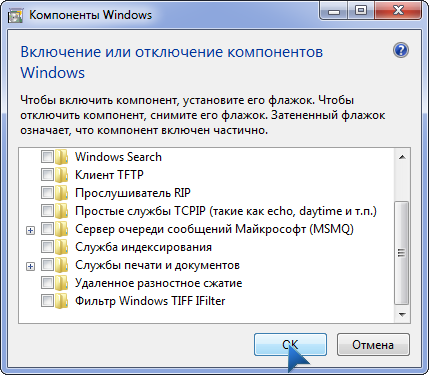

- Вызываем пункт панели управления «Программы и компоненты».

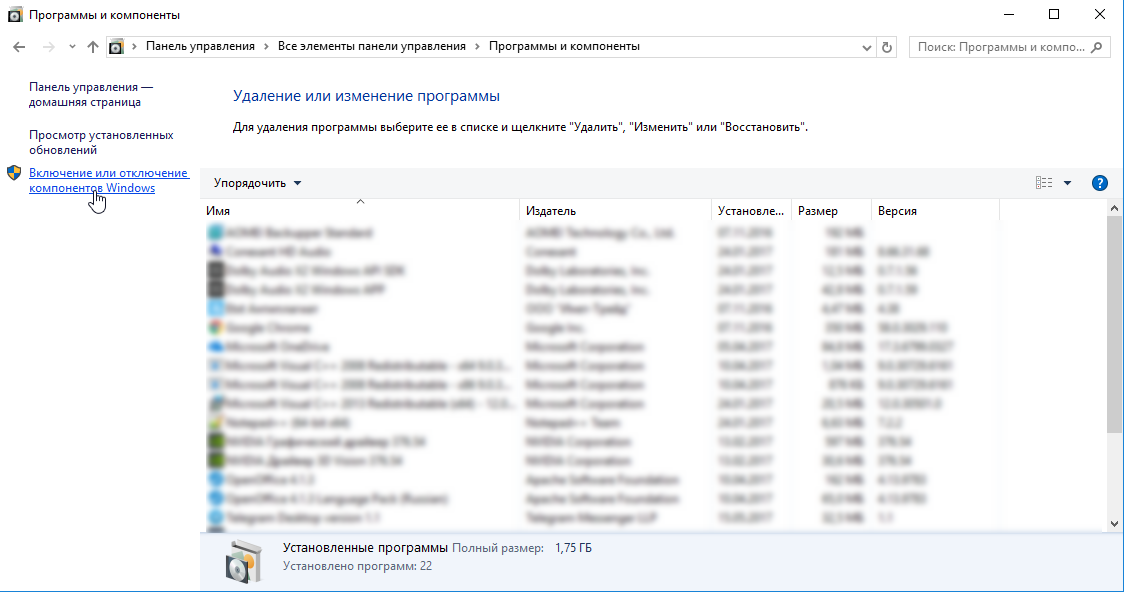

- Кликаем по ссылке «Вкл./откл. компонентов Windows».

- Убираем флажок, стоящий у пункта «SMB1.0/CIFS…».

- Кликаем «ОК» и перезапускаемся.

- Microsoft же предлагает перейти по ссылке https://technet.microsoft.com/en-us/library/security/ms17-010.aspx для своей версии Windows.

- Активируйте модуль «Мониторинг системы» в продуктах от Касперского.

- Просканируйте ПК на наличие угроз.

Переходите на неизвестные ресурсы только с полной уверенностью в их безопасности и надежности, будьте внимательны при загрузке приложений.

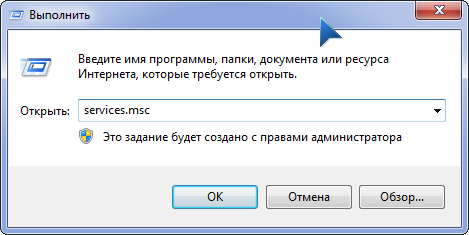

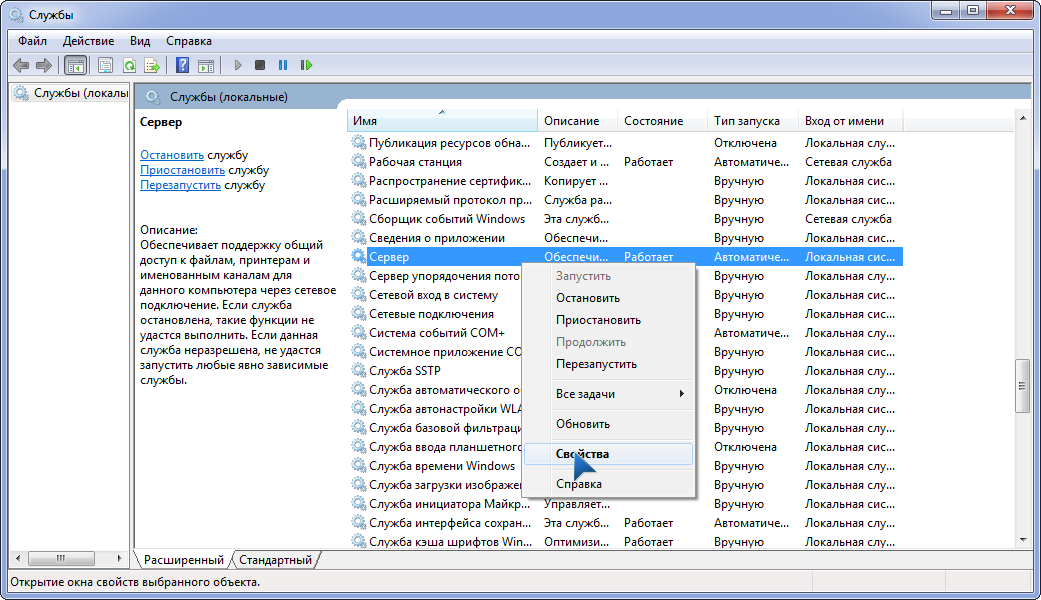

- Запустите оснастку «Службы».

- Жмем Win+R.

- Выполняем «services.msc».

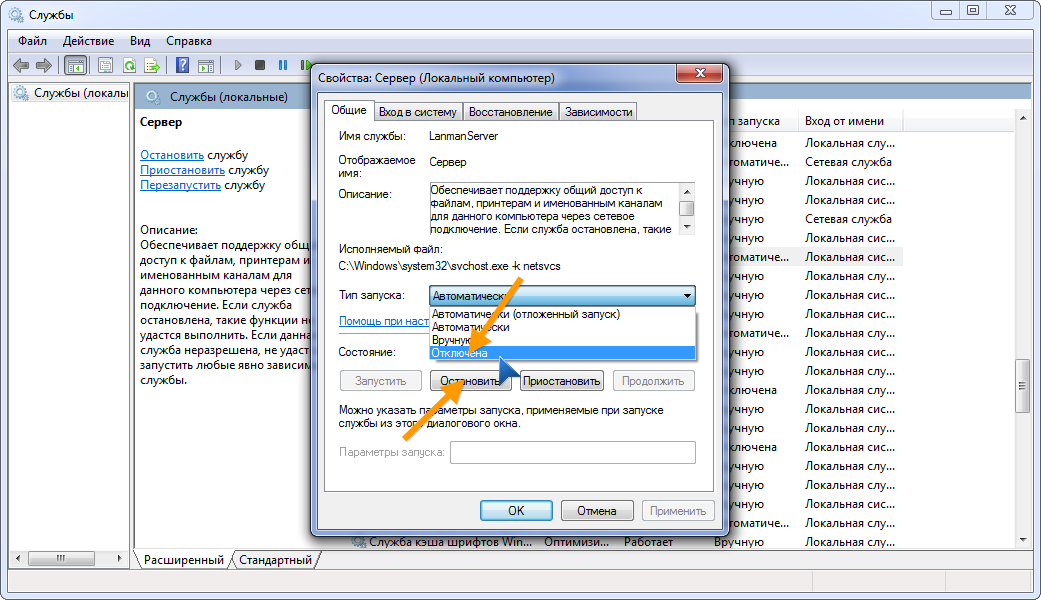

- Вызываем «Свойства» службы «Сервер» или «Server».

- Отключаем её автоматический старт и останавливаем.

И даже после всех этих мер можно ожидать свежей модификации WannaCrypt.

И даже после всех этих мер можно ожидать свежей модификации WannaCrypt.

Не удалось предотвратить проникновение WannaCrypt

Всё-таки стали жертвой мошенников или работы спецслужб, но в окне UAC отказали в предоставлении исполняемому файлу вируса расширенных привилегий? Тогда спасти данные можно.

- Перезагружаемся и запускаем ПК в безопасном режиме с загрузкой сетевых драйверов.

- Скачиваем приложение для удаления вирусов, вроде Anti-malware, AVZ.

- Сканируем ПК и удаляем все вредоносные файлы.

- После уничтожения всех следов вируса, загружаем утилиту-дешифровщик и приложение для работы с теневыми копиями (Shadow Explorer).

Уж если подтвердили удаление теневых копий, получить обратно личные данные будет очень непросто.

Как видим, обезопасить себя от столь страшной угрозы несложно, и намного проще, чем устранять последствия её функционирования. А этими простыми правилами и инструкциями пренебрегают даже в учреждениях государственного уровня, за что платят ценной информацией.

(4,00 из 5, оценок: 10)

(4,00 из 5, оценок: 10)

Добавить комментарий